Defense-in-depth

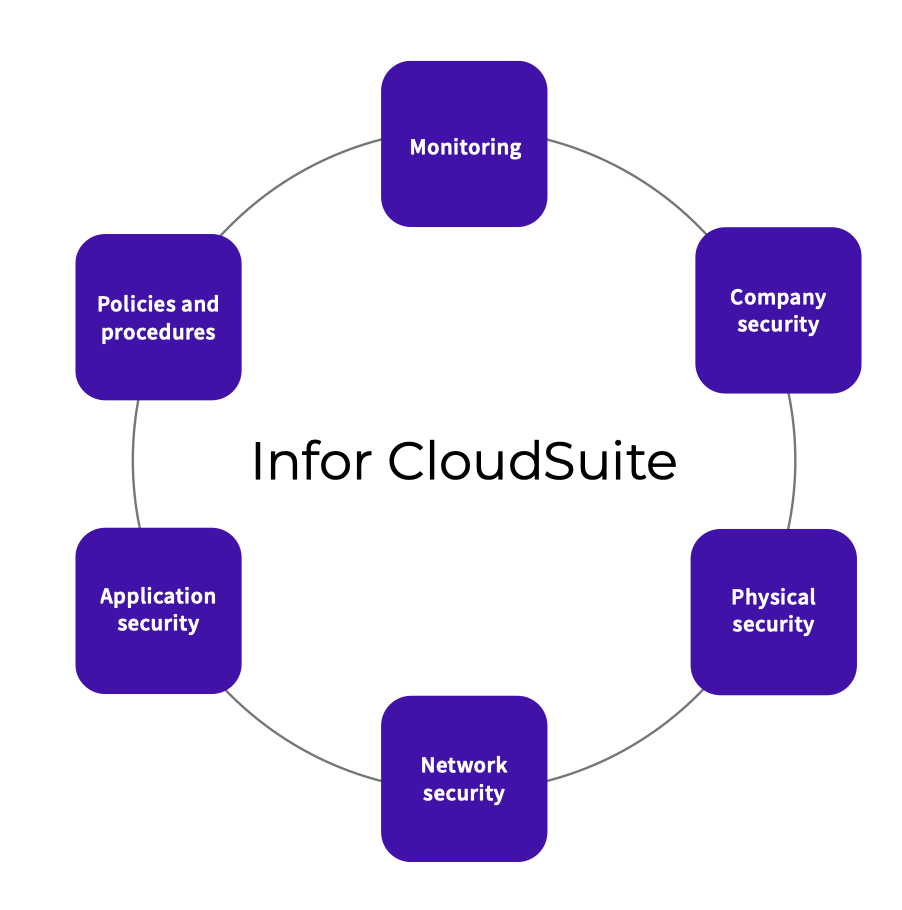

Infor ใช้กลยุทธ์ “การป้องกันเชิงลึก” ที่มีการรักษาความปลอดภัยแบบซ้อนทับหลายชั้น กลยุทธ์นี้ออกแบบมาเพื่อปกป้องข้อมูลลูกค้าผ่านทุกขั้นตอนของห่วงโซ่ และมอบความพร้อมใช้งานในระดับสูง

การควบคุมความปลอดภัยเหล่านี้ดำเนินการโดยทีมผู้เชี่ยวชาญที่คอยตรวจสอบและทำงานเพื่อปรับปรุงมาตรการรักษาความปลอดภัยของเราให้ก้าวล้ำหน้าภัยคุกคาม สำนักงานความปลอดภัยของอินฟอร์และประธานเจ้าหน้าที่ฝ่ายรักษาความปลอดภัยสารสนเทศ (Chief Information Security Officer) กำกับดูแลนโยบายและมาตรฐานด้านความปลอดภัยทั้งหมด

ภูมิทัศน์ของภัยคุกคามมีการเปลี่ยนแปลงอย่างต่อเนื่อง เราตรวจสอบการควบคุมความปลอดภัย การใช้งาน นโยบาย ขั้นตอนปฏิบัติ และการปรับปรุงตามความเหมาะสมเป็นประจำ

Application security

Infor มีกระบวนการรักษาความปลอดภัยอย่างเป็นทางการที่ทีมพัฒนาของอินฟอร์ต้องปฏิบัติตาม ทีมพัฒนาจะได้รับการอัปเดตเกี่ยวกับแนวปฏิบัติด้านความปลอดภัยในอุตสาหกรรมปัจจุบันอย่างสม่ำเสมอ ข้อกำหนดด้านความปลอดภัยสำหรับผลิตภัณฑ์ต่างๆ ได้รับการกำหนดและออกแบบสถาปัตยกรรมไว้ในการออกแบบซอฟต์แวร์ การสแกนซอร์สโค้ดในระหว่างวงจรชีวิตการพัฒนามุ่งเน้นไปที่ Open Web Application Security Project (OWASP) Top Ten ซึ่งเป็นเอกสารมาตรฐานเพื่อสร้างความตระหนักรู้เกี่ยวกับความเสี่ยงด้านความปลอดภัยที่สำคัญที่สุดสำหรับเว็บแอปพลิเคชันสำหรับนักพัฒนาและความปลอดภัยของเว็บแอปพลิเคชัน

- ในระหว่างการเขียนโค้ด นักพัฒนา Infor จะใช้ปลั๊กอินความปลอดภัยในเครื่องมือ Integrated Development Environment (IDE) เพื่อค้นหาข้อบกพร่องด้านความปลอดภัย เพื่อใช้ประโยชน์จากแนวปฏิบัติในอุตสาหกรรมการเขียนโค้ดที่ปลอดภัย และเพื่อหลีกเลี่ยงการเกิดปัญหาด้านความปลอดภัยตั้งแต่ช่วงเริ่มต้นของการพัฒนา

- ซอร์สโค้ดของแอปพลิเคชันจะถูกวิเคราะห์แบบคงที่ และโค้ดของเว็บแอปพลิเคชันจะถูกวิเคราะห์แบบไดนามิก เพื่อระบุและแก้ไขช่องโหว่ด้านความปลอดภัยตลอดวงจรชีวิตผลิตภัณฑ์

- มีการทดสอบช่องโหว่ก่อนการเปิดตัวและตลอดวงจรชีวิตผลิตภัณฑ์ (เช่น ในสภาพแวดล้อมการพัฒนาและการใช้งานจริง) เพื่อระบุพื้นที่ที่อาจมีปัญหาสำหรับการแก้ไขในการพัฒนา มีการทดสอบการเจาะระบบเป็นประจำทุกปีสำหรับแอปพลิเคชันแบบหลายผู้เช่า

Security through separation

สภาพแวดล้อมCloud ของ Infor แยกออกจากเครือข่ายองค์กรของ Infor ได้รับการออกแบบมาเพื่อให้ตรงตามเกณฑ์ด้านประสิทธิภาพ ความพร้อมใช้งาน และความปลอดภัยบางประการที่เกี่ยวข้องกับการใช้บริการคลาวด์ของลูกค้า และไม่ใช่สภาพแวดล้อมเดียวกันกับที่อินฟอร์ใช้ดำเนินธุรกิจภายใน

Layered defense architecture

Infor Cloud Environments มีระบบรักษาความปลอดภัยหลายชั้น ออกแบบมาเพื่อป้องกันการโจมตีแบบกำหนดเป้าหมาย (เช่น การปฏิเสธการให้บริการแบบกระจาย (DDoS)) และการโจมตีเพื่อรวบรวมข้อมูลทั่วไป (เช่น การสแกนช่องโหว่)

- Firewall จะจัดกลุ่มเครือข่ายออกเป็นกลุ่มย่อยและแยกส่วนประกอบสำคัญเพื่อป้องกันการเข้าถึงจากเครือข่ายภายนอก

- ใบรับรองดิจิทัลช่วยให้มั่นใจได้ว่าเซสชันคลาวด์ของ Infor จะเกิดขึ้นเฉพาะกับระบบที่ผ่านการตรวจสอบสิทธิ์แล้วเท่านั้น

- หลักการรักษาความปลอดภัยของ “สิทธิ์ขั้นต่ำ” และ “จำเป็นต้องรู้” ได้รับการบังคับใช้โดยการควบคุมการเข้าถึงตามบทบาท (RBAC)

- การเชื่อมต่อกับสภาพแวดล้อม SaaS โดยบุคลากรของ Infor จำเป็นต้องมีการตรวจสอบสิทธิ์แบบหลายปัจจัย

Physical security

Infor รักษามาตรฐานสำหรับผู้ให้บริการโครงสร้างพื้นฐานแบบบริการ (Infrastructure as a Service: IaaS) ผู้ให้บริการ IaaS ทุกรายต้องผ่านการตรวจสอบเป็นประจำ และอินฟอร์จะตรวจสอบรายงานการตรวจสอบและการรับรองเป็นประจำทุกปีเพื่อให้สอดคล้องกับมาตรฐานของอินฟอร์ เช่น Cloud Security Alliance, ISO-27001 หรือมาตรฐานอื่นๆ ที่เกี่ยวข้อง

กระบวนการตรวจสอบของเราสำหรับผู้ให้บริการ IaaS ทุกรายประกอบด้วยข้อกำหนดขั้นต่ำดังต่อไปนี้ :

- ศูนย์ข้อมูลที่ได้รับการปกป้องด้วยไบโอเมตริกซ์

- ระบบกล้องวงจรปิด

- ระบบควบคุมการเข้า-ออกโดยเจ้าหน้าที่รักษาความปลอดภัยด้วยเทคโนโลยีดักจับคน

- ข้อจำกัดสำหรับแขกที่ลงทะเบียน

- พื้นที่กรงขังแบบล็อค

- ระบบเพิ่มเติมสำหรับการตรวจสอบ ตรวจจับ และแจ้งเตือนการบุกรุกทางกายภาพ

Infrastructure security

บริการคลาวด์ของอินฟอร์สร้างขึ้นบนโครงสร้างพื้นฐานที่แข็งแกร่ง ซึ่งออกแบบมาเพื่อปกป้องความปลอดภัยและความลับของข้อมูลลูกค้าภายในสภาพแวดล้อมคลาวด์ ลูกค้าไม่สามารถเข้าถึงระบบปฏิบัติการหรือฟังก์ชันระดับล่างของอินฟอร์ได้

คำขอของลูกค้าจะได้รับการจัดการและส่งไปยังฐานข้อมูลแบ็กเอนด์ที่ได้รับการป้องกันภายในส่วนเครือข่ายต่างๆ การควบคุมความปลอดภัยของโครงสร้างพื้นฐานประกอบด้วย :

- การเข้าถึงแบบจำกัด (ทั้งแบบลอจิคัลและแบบฟิสิคัล) รวมถึงการยืนยันตัวตนแบบหลายปัจจัย

- การจัดการสิทธิ์บัญชีผู้ใช้แบบจำกัด

- การนำมาตรฐานการเสริมความแข็งแกร่งของศูนย์รักษาความปลอดภัยอินเทอร์เน็ตมาใช้

- การแพตช์ระบบปฏิบัติการเชิงรุก

- ระบบป้องกันไวรัสและตรวจจับการบุกรุกบนโฮสต์ และระบบป้องกันการบุกรุก (IDS/IPS)

- การแบ่งแยกหน้าที่ของเซิร์ฟเวอร์และหลักการเข้าถึงแบบสิทธิ์น้อยที่สุด

- การตรวจสอบและบันทึกกิจกรรมและเหตุการณ์ของระบบโดยอัตโนมัติ

- การจัดการการสำรองข้อมูล

- การเข้ารหัส—ข้อมูลจะถูกเข้ารหัสในลักษณะต่อไปนี้ :

- ข้อมูลที่ไม่ได้ใช้งาน ซึ่งอาจรวมถึงฐานข้อมูลและพื้นที่จัดเก็บข้อมูลที่ใช้ร่วมกัน โดยใช้การเข้ารหัสมาตรฐานอุตสาหกรรม

- ข้อมูลที่กำลังส่งใช้เทคโนโลยีการเข้ารหัส เช่น Transport Layer Security (TLS), Secure Socket Layer (SSL), Secure File Transfer Protocol (SFTP) และ Pretty Good Privacy (PGP)

Human resource security practices

อินฟอร์เป็นบริษัทระดับโลกที่มีพนักงานอยู่ทั่วโลก มีการดำเนินการตามแนวทางปฏิบัติบางประการ เช่น การตรวจสอบประวัติ ตามกฎหมายของประเทศและท้องถิ่นที่อนุญาต

พนักงานอินฟอร์ทุกคนที่สามารถเข้าถึง Infor Cloud Environment ได้ จะต้องเข้ารับการฝึกอบรมเพื่อสร้างความตระหนักด้านความปลอดภัยเป็นประจำทุกปี

การฝึกอบรมนี้ครอบคลุมถึงแนวทางปฏิบัติด้านความปลอดภัย การสร้างความตระหนักรู้เกี่ยวกับฟิชชิ่ง และการปฏิบัติตามข้อกำหนดของพระราชบัญญัติว่าด้วยการโอนย้ายและความรับผิดชอบด้านประกันสุขภาพ (HIPAA) หลักสูตรการฝึกอบรมได้รับการปรับปรุงทุกปี เพื่อให้มั่นใจว่าเราจะมอบความรู้และเทคโนโลยีด้านความปลอดภัยล่าสุดให้แก่พนักงานของเรา

เมื่อพนักงานลาออกจากอินฟอร์ จะมีการกำหนดกระบวนการอย่างเป็นทางการเพื่อยกเลิกการเข้าถึงโครงสร้างพื้นฐานของอินฟอร์ทั้งแบบทางกายภาพและแบบเสมือน

Vulnerability management

โปรแกรมการจัดการช่องโหว่ของ Infor ได้รับการออกแบบมาเพื่อให้แน่ใจว่าบริการ Cloud จะถูกสแกนเป็นประจำ และช่องโหว่ต่างๆ จะได้รับความสำคัญและได้รับการแก้ไขตามนโยบายด้านความปลอดภัยของ Infor

—————–

หากท่านไหนที่สนใจเกี่ยวกับระบบ SunSystems, CheckSCM หรือบริการอื่นๆ ของ IMAS

สามารถติดต่อได้ที่ sale@i-mas.net สอบถามเพิ่มเติม โทร 02-666740

หรือ Line Official : @imas.official (มี @ ด้วยนะครับ)

Reference : https://www.infor.com